Proteção aprimorada contra ataques DDoS na camada de aplicação

Nos primeiros meses deste ano, a AWS implementou novas camadas de proteção para aplicações, respondendo ao crescimento de ataques de negação de serviço distribuído (DDoS) de curta duração e alto volume na camada 7 (L7). Essas proteções são oferecidas através do grupo de regras gerenciadas Anti-DDoS AMR (Regras Gerenciadas Anti-DDoS da AWS). Embora a configuração padrão seja eficaz para a maioria dos cenários, você pode personalizar a resposta para se adequar à tolerância ao risco da sua aplicação.

Neste artigo, exploraremos como o Anti-DDoS AMR funciona internamente e como você pode ajustar seu comportamento utilizando rótulos e regras adicionais do AWS WAF. Você acompanhará três cenários práticos, cada um demonstrando uma técnica diferente de personalização.

Como o Anti-DDoS AMR funciona

Detecção de anomalias e aplicação de rótulos

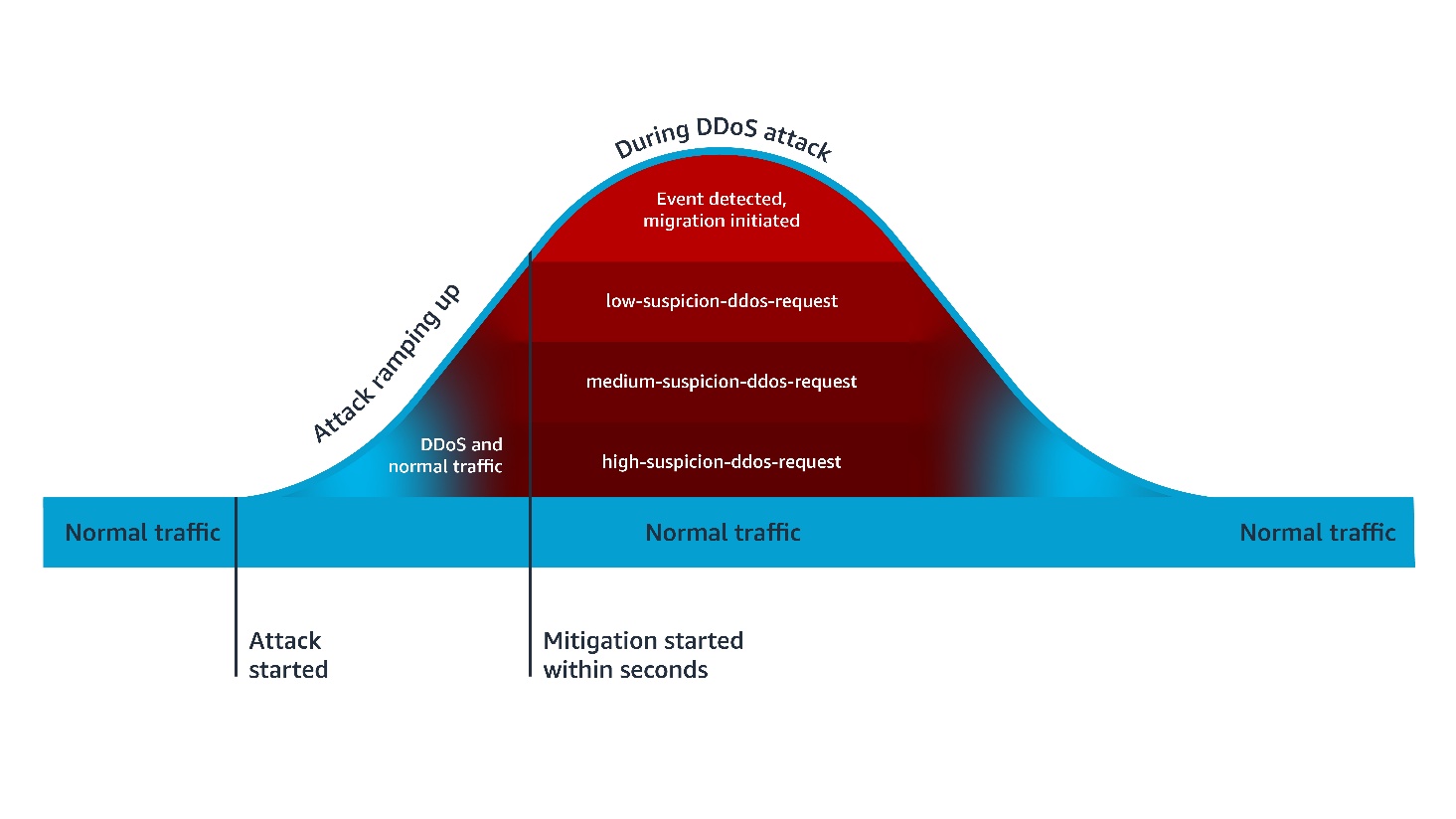

O Anti-DDoS AMR estabelece uma linha de base do seu tráfego e a utiliza para detectar anomalias em questão de segundos. Quando um ataque DDoS é identificado, o serviço adiciona metadados às requisições — aquilo que o AWS WAF chama de rótulos. Especificamente, todas as requisições recebem o rótulo event-detected, enquanto as requisições suspeitas de contribuir para o ataque recebem o rótulo ddos-request.

Além disso, rótulos adicionais baseados em confiança são aplicados, como high-suspicion-ddos-request, quando existe alta suspeita de que a requisição faz parte do ataque. Em termos técnicos, um rótulo é um metadado adicionado a uma requisição por uma regra quando ela é correspondida. Após ser adicionado, o rótulo fica disponível para as regras subsequentes, que podem utilizá-lo para enriquecer sua lógica de avaliação.

Estratégias de mitigação padrão

As mitigações padrão combinam dois tipos de ação: bloqueio direto e desafio JavaScript. O desafio funciona apenas com clientes que esperam conteúdo HTML. Por esse motivo, você precisa excluir requisições que não podem ser desafiadas — como chamadas de API — nas configurações do Anti-DDoS AMR. O serviço aplica o rótulo challengeable-request às requisições que não correspondem às exclusões configuradas.

As regras de mitigação padrão são avaliadas na seguinte sequência:

- ChallengeAllDuringEvent: Equivalente à lógica: SE event-detected E challengeable-request, ENTÃO desafiar. Esta regra ativa desafios para todas as requisições elegíveis durante um evento detectado.

- ChallengeDDoSRequests: Equivalente à lógica: SE (high-suspicion-ddos-request OU medium-suspicion-ddos-request OU low-suspicion-ddos-request) E challengeable-request, ENTÃO desafiar. A sensibilidade pode ser ajustada para desafiar apenas requisições de média e alta suspeita.

- DDoSRequests: Equivalente à lógica: SE high-suspicion-ddos-request, ENTÃO bloquear. A sensibilidade pode ser aumentada para bloquear também requisições de média suspeita, por exemplo.

Personalizando sua resposta aos ataques DDoS

Duas abordagens de personalização

Existem dois caminhos principais para personalizar como você responde a ataques DDoS na camada 7. Na primeira abordagem, você configura o Anti-DDoS AMR para a ação desejada e, em seguida, adiciona regras subsequentes para enrijecer ainda mais sua resposta sob condições específicas. Na segunda abordagem, você converte algumas ou todas as regras do Anti-DDoS AMR para modo de contagem e cria regras adicionais que definem sua resposta personalizada.

Em ambas as abordagens, as regras subsequentes são configuradas utilizando condições que você define, combinadas com condições baseadas em rótulos aplicados pelo Anti-DDoS AMR. Para configurar regras com lógica complexa, você precisará usar o editor JSON do AWS WAF ou ferramentas de infraestrutura como código, como AWS CloudFormation ou Terraform.

Exemplo 1: Mitigação mais sensível fora de países principais

Suponha que sua operação ocorra principalmente em dois países: Emirados Árabes Unidos e Arábia Saudita. Você está satisfeito com o comportamento padrão do Anti-DDoS AMR nesses países, mas deseja bloquear mais agressivamente fora deles. Você pode implementar isso com as seguintes regras:

- Anti-DDoS AMR com configurações padrão

- Uma regra customizada que bloqueia se: a requisição vier de fora dos Emirados Árabes Unidos ou Arábia Saudita E a requisição tiver os rótulos high-suspicion-ddos-request ou medium-suspicion-ddos-request

Após adicionar o Anti-DDoS AMR com configuração padrão, crie uma regra customizada subsequente com a seguinte definição JSON:

{

"Action": {

"Block": {}

},

"Name": "more-sensitive-ddos-mitigation-outside-of-core-countries",

"Priority": 1,

"Statement": {

"AndStatement": {

"Statements": [

{

"NotStatement": {

"Statement": {

"GeoMatchStatement": {

"CountryCodes": [

"AE",

"SA"

]

}

}

}

},

{

"OrStatement": {

"Statements": [

{

"LabelMatchStatement": {

"Key": "awswaf:managed:aws:anti-ddos:medium-suspicion-ddos-request",

"Scope": "LABEL"

}

},

{

"LabelMatchStatement": {

"Key": "awswaf:managed:aws:anti-ddos:high-suspicion-ddos-request",

"Scope": "LABEL"

}

}

]

}

}

]

}

},

"VisibilityConfig": {

"CloudWatchMetricsEnabled": true,

"MetricName": "more-sensitive-ddos-mitigation-outside-of-core-countries",

"SampledRequestsEnabled": true

}

}De forma similar, durante um ataque, você pode mitigar de forma mais agressiva requisições de fontes incomuns, como aquelas identificadas pelo grupo de regras gerenciadas de reputação de IP como provenientes de provedores de hospedagem e nuvem.

Exemplo 2: Redução de limites de taxa durante ataques DDoS

Imaginemos que sua aplicação possui URLs sensíveis que são computacionalmente intensivas. Para proteger a disponibilidade, você aplicou uma regra de limitação de taxa configurada com um limite de 100 requisições a cada 2 minutos. Você pode enrijecer essa resposta durante um ataque DDoS aplicando um limite mais agressivo. Você pode implementar isso com:

- Anti-DDoS AMR com configurações padrão

- Uma regra de limitação de taxa, restrita às URLs sensíveis, configurada com limite de 100 requisições em janela de 2 minutos

- Uma segunda regra de limitação de taxa, restrita às URLs sensíveis E ao rótulo event-detected, configurada com limite de 10 requisições em janela de 10 minutos

Após adicionar o Anti-DDoS AMR com configuração padrão e sua regra de limitação de taxa para URLs sensíveis, crie uma nova regra de limitação com a seguinte definição JSON:

{

"Action": {

"Block": {}

},

"Name": "ip-rate-limit-10-10mins-under-ddos",

"Priority": 2,

"Statement": {

"RateBasedStatement": {

"AggregateKeyType": "IP",

"EvaluationWindowSec": 600,

"Limit": 10,

"ScopeDownStatement": {

"AndStatement": {

"Statements": [

{

"ByteMatchStatement": {

"FieldToMatch": {

"UriPath": {}

},

"PositionalConstraint": "EXACTLY",

"SearchString": "/sensitive-url",

"TextTransformations": [

{

"Priority": 0,

"Type": "LOWERCASE"

}

]

}

},

{

"LabelMatchStatement": {

"Key": "awswaf:managed:aws:anti-ddos:event-detected",

"Scope": "LABEL"

}

}

]

}

}

}

},

"VisibilityConfig": {

"CloudWatchMetricsEnabled": true,

"MetricName": "ip-rate-limit-10-10mins-under-ddos",

"SampledRequestsEnabled": true

}

}Exemplo 3: Resposta adaptativa conforme escalabilidade da aplicação

Considere uma aplicação legada que pode escalar com segurança até um certo limite de volume de tráfego, além do qual degrada. Se o volume total de tráfego, incluindo ataque DDoS, estiver abaixo desse limite, você decide não desafiar todas as requisições durante um ataque para evitar impactar a experiência do usuário. Neste cenário, você depende apenas da ação de bloqueio padrão para requisições de alta suspeita. Porém, se o volume total exceder o limite seguro, você ativa a mitigação equivalente a ChallengeDDoSRequests.

Você pode implementar isso com:

- Anti-DDoS AMR com as regras ChallengeAllDuringEvent e ChallengeDDoSRequests configuradas em modo de contagem

- Uma regra de limitação de taxa que conta seu tráfego, configurada com um limite correspondente à capacidade da sua aplicação, que aplica um rótulo customizado — como CapacityExceeded — quando o limite é atingido

- Uma regra que replica ChallengeDDoSRequests, mas apenas quando o rótulo CapacityExceeded está presente: desafiar se os rótulos ddos-request, CapacityExceeded e challengeable-request estão todos presentes

Primeiro, atualize seu Anti-DDoS AMR alterando as ações Challenge para Count.

Em seguida, crie a regra de detecção de capacidade excedida em modo de contagem, usando a seguinte definição JSON:

{

"Action": {

"Count": {}

},

"Name": "capacity-exceeded-detection",

"Priority": 7,

"RuleLabels": [

{

"Name": "mycompany:capacityexceeded"

}

],

"Statement": {

"RateBasedStatement": {

"AggregateKeyType": "IP",

"EvaluationWindowSec": 120,

"Limit": 10000

}

},

"VisibilityConfig": {

"CloudWatchMetricsEnabled": true,

"MetricName": "capacity-exceeded-detection",

"SampledRequestsEnabled": true

}

}Finalmente, crie a regra de desafio usando a seguinte definição JSON:

{

"Action": {

"Challenge": {}

},

"Name": "challenge-if-ddos-and-capacity-exceeded",

"Priority": 2,

"Statement": {

"AndStatement": {

"Statements": [

{

"LabelMatchStatement": {

"Key": "mycompany:capacityexceeded",

"Scope": "LABEL"

}

},

{

"LabelMatchStatement": {

"Key": "awswaf:managed:aws:anti-ddos:ddos-request",

"Scope": "LABEL"

}

},

{

"LabelMatchStatement": {

"Key": "awswaf:managed:aws:anti-ddos:challengeable-request",

"Scope": "LABEL"

}

}

]

}

},

"VisibilityConfig": {

"CloudWatchMetricsEnabled": true,

"MetricName": "challenge-if-ddos-and-capacity-exceeded",

"SampledRequestsEnabled": true

}

}Conclusão

Ao combinar as proteções integradas do Anti-DDoS AMR com lógica customizada, você consegue adaptar suas defesas para corresponder ao seu perfil de risco único, padrões de tráfego e escalabilidade da aplicação. Os exemplos apresentados ilustram como você pode ajustar a sensibilidade, aplicar mitigações mais fortes sob condições específicas e até construir defesas adaptativas que respondem dinamicamente à capacidade do seu sistema.

O sistema dinâmico de rótulos no AWS WAF permite implementar essas personalizações de forma granular. Você pode também utilizar rótulos do AWS WAF para excluir o registro custoso de tráfego de ataque DDoS, otimizando sua observabilidade sem sacrificar a segurança.

Fonte

How to customize your response to layer 7 DDoS attacks using AWS WAF Anti-DDoS AMR (https://aws.amazon.com/blogs/security/how-to-customize-your-response-to-layer-7-ddos-attacks-using-aws-waf-anti-ddos-amr/)